목차

2025년 4월 19일 SKT에서 유심정보가 유출되는 사고가 발생했습니다. 통신사의 경우 많은 개인정보를 포함하고 있고 유출되는 경우 통신망 인증으로 인한 광범위한 피해가 있을 수 있기 때문에 업계 최고 수준의 보안 시스템을 갖추고 있습니다. 하지만 2023년 LG U+, 2012, 2014년 KT 에서 개인정보 유출 사고 등 이러한 사고소식은 끊이지 않는 것 같습니다.

1. SKT 유심 정보 유출 경위 및 공격 방식

SKT는 2025년 4월 19일 오후 11시경, 자체 모니터링 시스템을 통해 악성코드로 인해 고객 유심(USIM) 관련 일부 정보가 유출된 것으로 의심되는 비정상적인 활동 정황을 최초로 감지

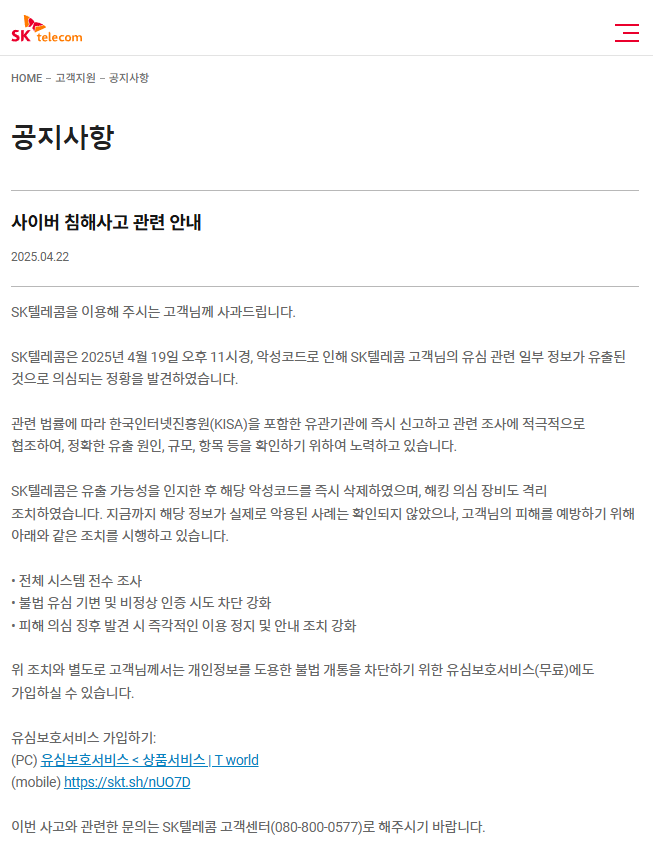

이후 내부 조사를 거쳐 2025년 4월 22일, SK텔레콤은 공식 홈페이지 공지 및 언론 발표를 통해 사이버 침해 사고 발생 사실을 인정하고 고객에게 사과했습니다.

이번 정보 유출은 SK텔레콤 내부 시스템을 겨냥한 악성코드 공격에 의해 발생한 것으로 확인되었습니다. 공격자는 특정 서버에 악성코드를 심어 비정상적인 접근을 시도했습니다. 이에 성공하여 유심 관련 정보를 탈취하였씁니다. SK텔레콤은 사고 인지 후 즉시 해당 악성코드를 삭제하고 감염 의심 장비를 네트워크에서 분리하는 등 초동 조치를 취했다고 밝혔으나 구체적인 악성코드의 종류나 침투 경로는 명확히 밝혀지지 않았습니다.

2. SKT에서 유출된 유심 정보

유심에는 일반적으로 다음과 같은 정보가 포함됩니다.

- 국제 이동 가입자 식별번호(IMSI)

- 홈가입자서버(HSS, Home Subscriber Server)

- 휴대전화 번호(MSISDN)

- 인증 키 및 네트워크 사용 이력

- SMS 및 연락처 정보(유심에 저장된 경우)

이중 HSS는 사용자 인증에 핵심 적이라고 하며, 흔히 개인정보라고 하는 이름, 주민등록번호 등은 유출되지 않았지만 SMS인증을 통해 인증을 하는 경우가 많은 만큼 개인식별정보가 유출되지 않았다고 해도 안심할 상황은 아닌것으로 보여집니다. 즉 도용을 위한 심스와핑에 직접적인 재료가 될 수 있습니다.

심 스와핑이란, 공격자가 부정한 방법으로 사용자의 전화번호를 자신의 유심으로 이동시키는 수법입니다.

과거 사생팬이라는 사람들이 연예인들의 심카드를 복제하여 연예인의 문자 등을 볼 수 있었던 것과 같이, 이를 통해 공격자는 사용자의 문자나 전화를 가로챌 수 있게 되고 흔히 말하는 복제폰을 만들 수 있게 됩니다. 휴대폰 번호 인증을 사용하는 서비스(금융, SNS, 게임 등)에 접근하여 금전 탈취나 개인 정보 유출,도용 등의 2차 피해를 발생시킬 수 있습니다. 또한 유출된 정보는 보이스피싱이나 스미싱 등 사기에 악용될 가능성도 있습니다.

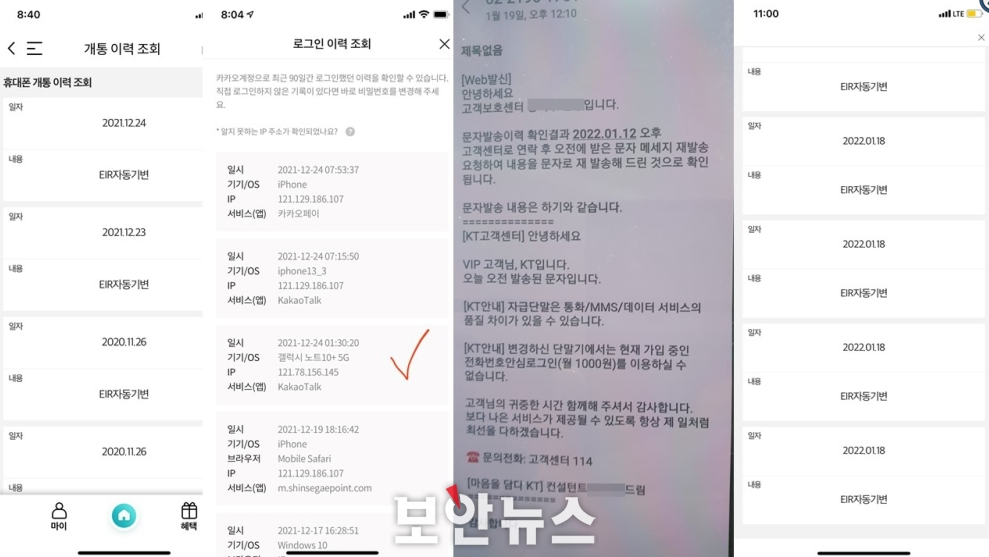

실제 아래 보안 뉴스를 보시면 유심 기변을 하지 않았음에도 유심 기변이 되어 원래 자기가 사용하고 있던 핸드폰이 먹통이 되고 공격자가 본인인증을 하여 암호화폐를 유출하려는 경우도 있었습니다.

https://www.boannews.com/media/view.asp?idx=106573

국내 첫 심스와핑 사건 그 후, 유심 ‘기지국 정보’ 놓고 피해자 vs KT

지난 2022년 1월 5일, <보안뉴스>가 단독 보도한 ‘[단독] KT 고객 유심 복사로 암호화폐 탈취? 국내 첫 심스와핑 의심 피해 발생’ 기사 이후, 국내 첫 심스와핑 사례로 의심되는 이번 범죄가 여러

www.boannews.com

3. 내 폰을 무단으로 복제한다고?

공격자는 탈취한 유심 정보를 이용해 피해자의 전화번호와 동일하게 작동하는 복제폰을 만들 수 있습니다. 이 복제폰은 피해자 명의로 통신 서비스를 이용하게 되며 문자등을 볼 수 있어 본인인증을 가로챌 수 있습니다. 이로인해 금융사기 및 코인사이트 등의 계정을 탈취할 수 있습니다. 아니면 유출대상의 전화번호로 스미싱 문자를 보내 제 2,3의 피해자를 양산할 수 있습니다.

SKT는 약 2300만명의 가입자를 보유한 통신사로 국내 점유율이 50%에 달한다고 합니다. 하지만 어떤 종류의 유심 정보가 어느정도 규모로 유출되었는지는 조사중이며 정확한 규모와 범위는 아직 알 수 없다고 합니다. 아직 피해자가 없는 것으로 확인되었다고 하니 다행이고 중대한 사건이니만큼 철저히 조사하기 위해 단기간에 파악은 힘들 것 같습니다.

4. 피해 예방 하기

SKT는 추가적인 안전 조치를 위해 유심보호서비스를 무료로 제공한다고 합니다.(https://www.tworld.co.kr/web/product/callplan/NA00008634)

현재까지는 로밍사용시에는 서비스를 사용할 수 없으나 추후 이러한 점을 개선할 예정이라고 하며 해당 서비스는 사고 발표 하루만에 7만명이 넘는 사람이 신규 가입했다고 합니다.

또한 유심의 핀(PIN)을 설정하는 것도 방법입니다. 유심에 비밀번호를 성정하는 것이라고 보시면 되며 안드로이드나 아이폰 설정에서 변경할 수 있습니다. SMS만으로 인증하는 것이 아닌 OTP등 2차 인증을 사용하는 방법도 있습니다. 아래 예시는 카카오톡에서 2차 인증을 하는 것이지만 금융, 증권등에는 이와같은 2차 인증이 가능하며 이를 설정해 놓기를 권고드립니다.

2024.04.24 - [정보보안] - 카카오톡(카톡)에서 보안 강화를 위해 2단계 인증하기

카카오톡(카톡)에서 보안 강화를 위해 2단계 인증하기

몇 년 전 저의 지인이 카카오톡 계정이 유출되어 등록되어 있는 사람들에게 돈을 빌리는 카톡을 보내온 적이 있습니다. 이런 경우 간접적으로 금전적인 피해를 입을 수 있습니다. 뿐만 아니라

dolpali.tistory.com

또한 유출된 전화번호로 스미싱이 올 수도 있으니 주의해야 합니다.

2024.04.01 - [정보보안] - 오늘 받은 부고문자, 스미싱일까?

오늘 받은 부고문자, 스미싱일까?

얼마 전 지인의 번호로 부고 문자가 왔습니다. 이미 지인의 아버지가 돌아가셨다는 사실을 알았기에 스미싱이라는 것을 단번에 알았지만 잘 모르고 있었다면 무심결에 클릭했을 수 있을 것 같

dolpali.tistory.com

'정보보안' 카테고리의 다른 글

| 네이버 안전결제(거래) 중고 사기 신고 하기 (3) | 2024.11.16 |

|---|---|

| 네이버 안전결제(거래) 거래전 의심정보 확인하기 (17) | 2024.11.15 |

| 네이버 안전결제(안전거래) 사기 알아보기 (11) | 2024.11.13 |

| 정보보안기사 실기 최종 합격 후기 (4) | 2024.09.26 |

| 해킹하기 힘든 비밀번호 만들기(ft. 무료 무작위 비밀번호 생성 사이트) (1) | 2024.06.03 |